GWHT2024年末考核赛WriteUp

一些废话

下午两点打到五点半,共计三个半小时,最后打出了9道题,有一说一misc的题大部分都很简单,我做出来的web题也不难,有些地方琢磨太久了(主要就是知识点不熟悉不清楚,还好当场能够查到),浪费了很多时间,不然说不定还能多做点?(而且好像有些题漏了些细节)

总而言之,还得多练啊,这次考核赛的难度还是很简单的,靠着一些基础也是顺利混到了很多一血(真没炸鱼),下次继续努力吧,还是得多做点题才行,争取能够混进实验室主力里,能多接触点东西,也算是弥补以前的遗憾了。

MISC

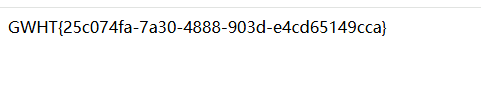

ez_压缩包

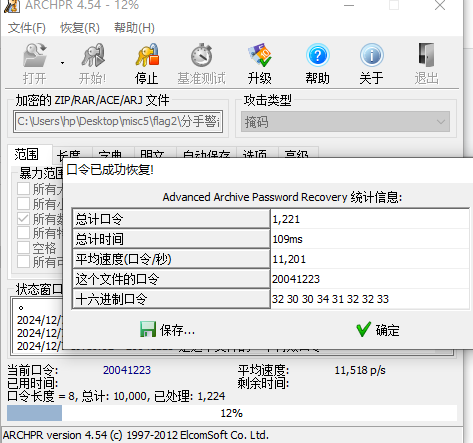

下载附件得到一个加密压缩包,直接丢给ARCHPR爆破,即可得到密码

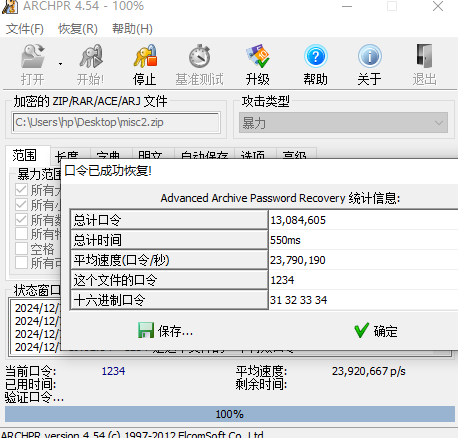

解压后得到一张图片,丢进010中,即可在数据末尾找到flag

ez_图片隐写

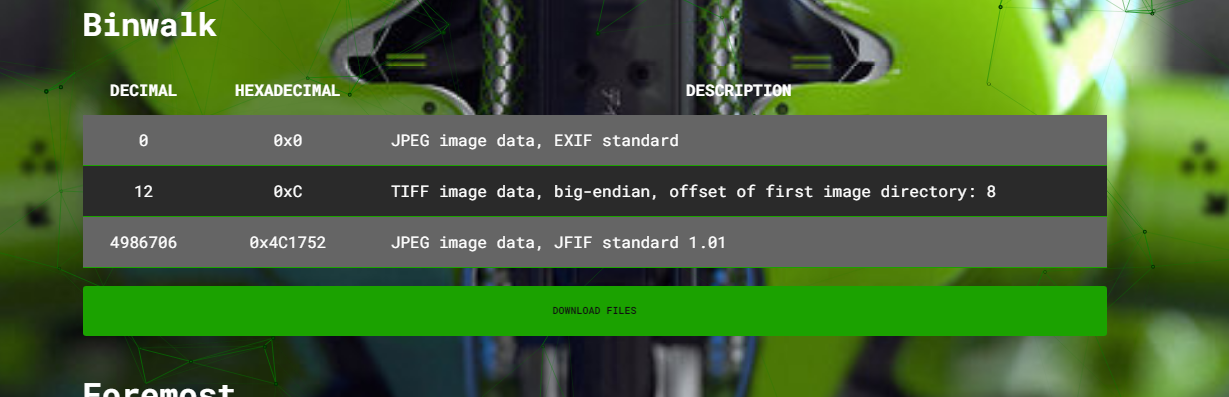

下载附件得到一张图片,用binwalk可以分析到里面藏了一张jpg图,提取后打开即可得到flag

ez_lsb

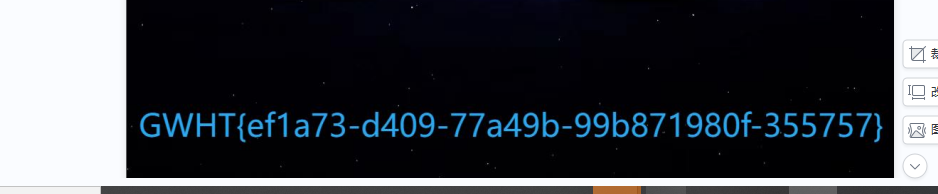

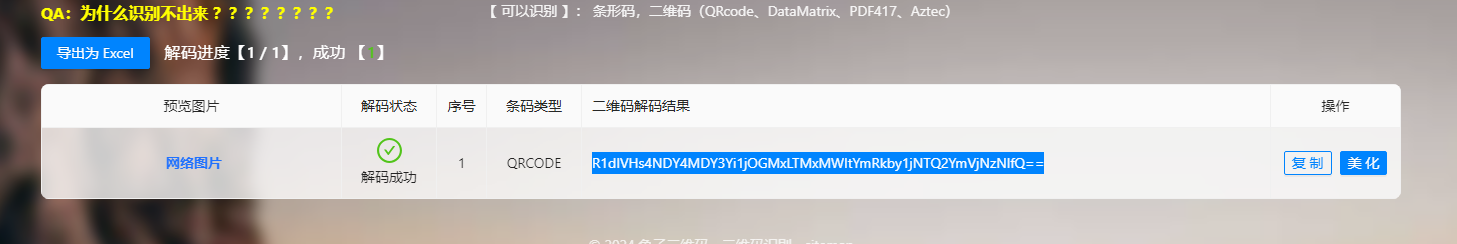

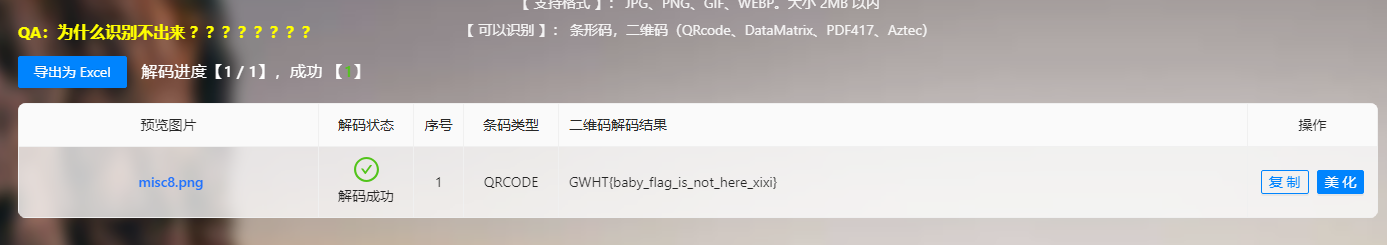

下载得到一张图片,由题目不难看出是lsb隐写,直接分析,可以发现一张二维码

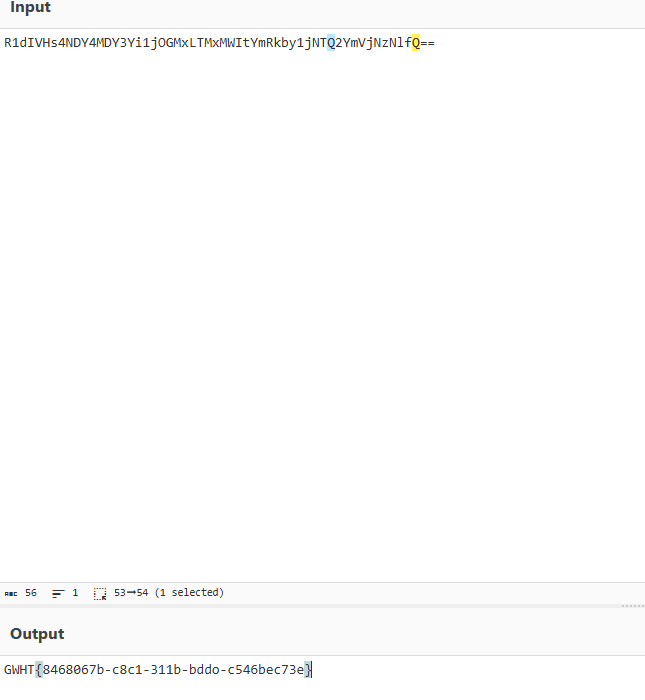

扫描后得到一串base64字符串,解码后即可得到flag

ez_杂项1

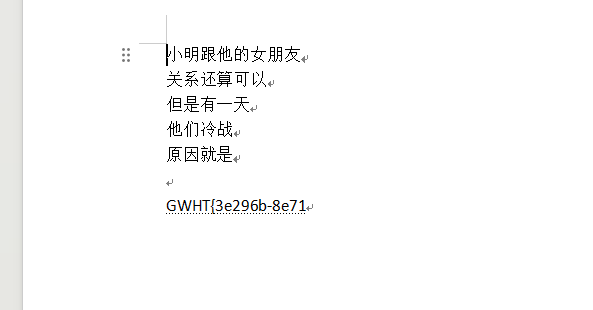

下载附件得到两个未加密的压缩包,解压后,其中的flag1内有一个文档,文档内有flag的一部分

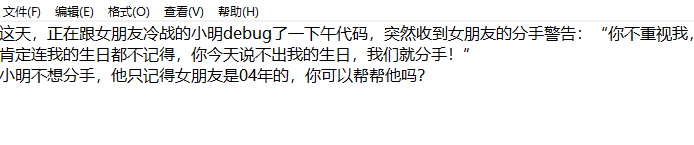

而flag2中有一个加密压缩包,还有一个提示文档,根据提示可以知道密码为2004????,直接掩码攻击可以得到密码

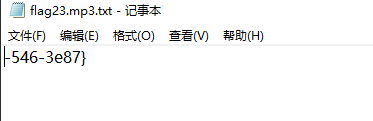

解压后可以得到一个mp3文件,还有一个提示文档,将提示文档内的编码字符串解码后可以得到提示,猜测使用mp3stego进行解密,密码还是前面的20241223

最后可以得到另一部分flag

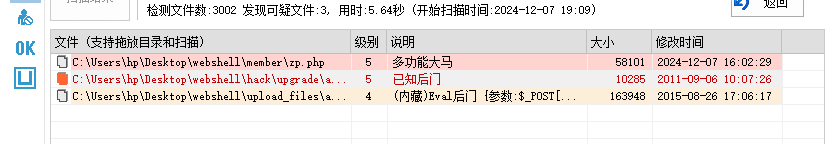

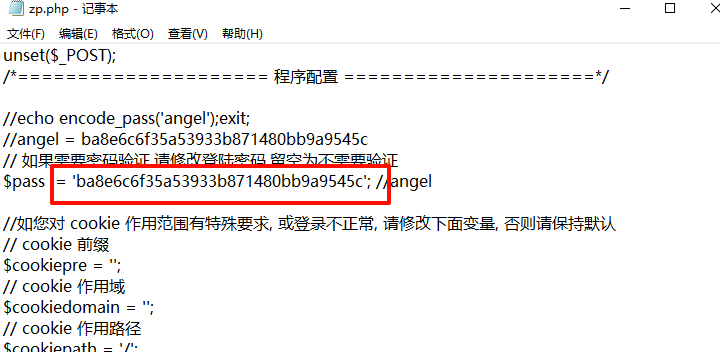

in_webshell

下载附件后,用d盾扫描整个文件夹,会显示有两个高级别的漏洞,其中打开zp.php即可在里面找到密码的md5值(老实说我的火绒直接帮我把它杀掉了)

in_杂项3

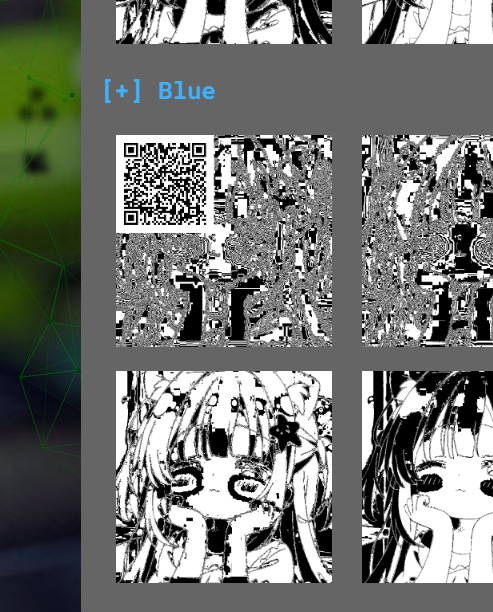

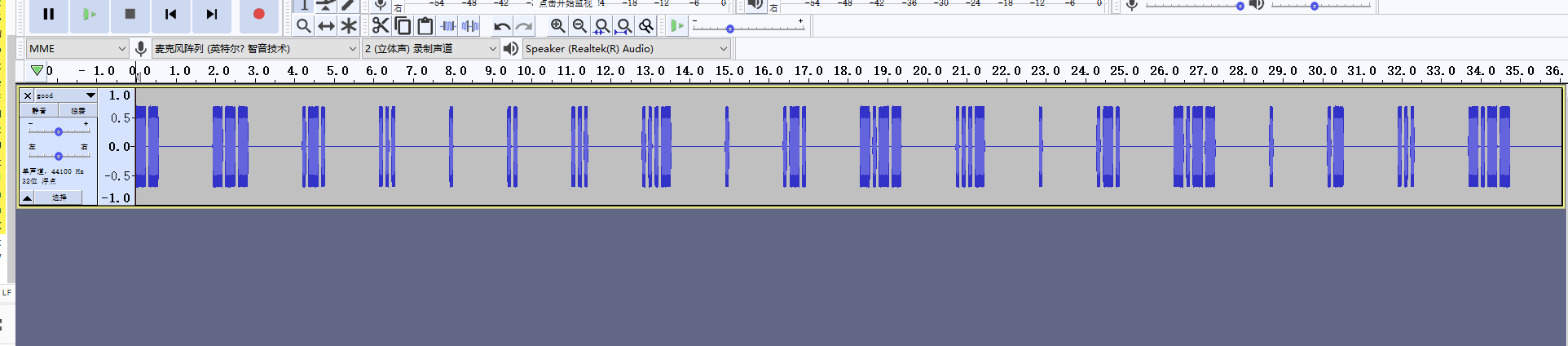

得到一个二维码和提示文档,扫描二维码会得到一个假flag,而提示则告诉我们base64很重要

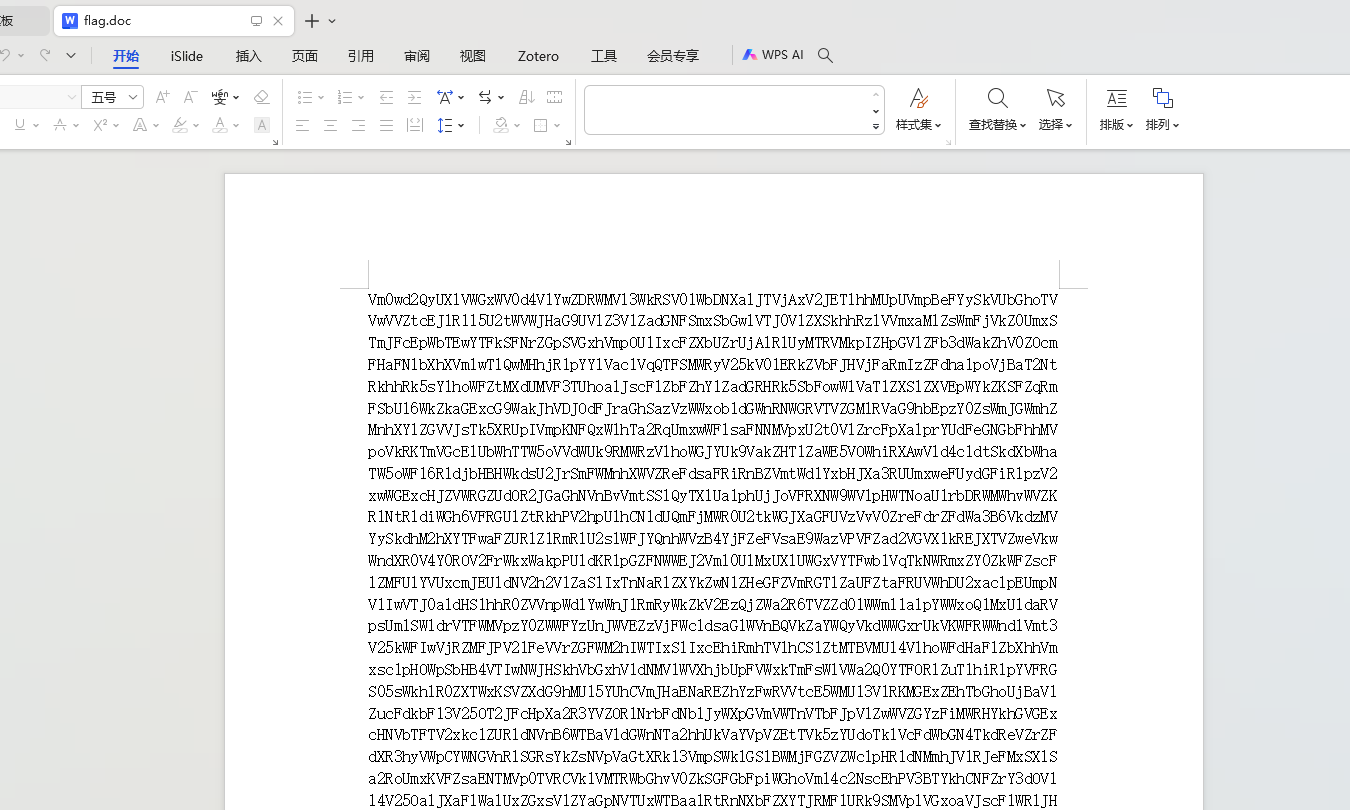

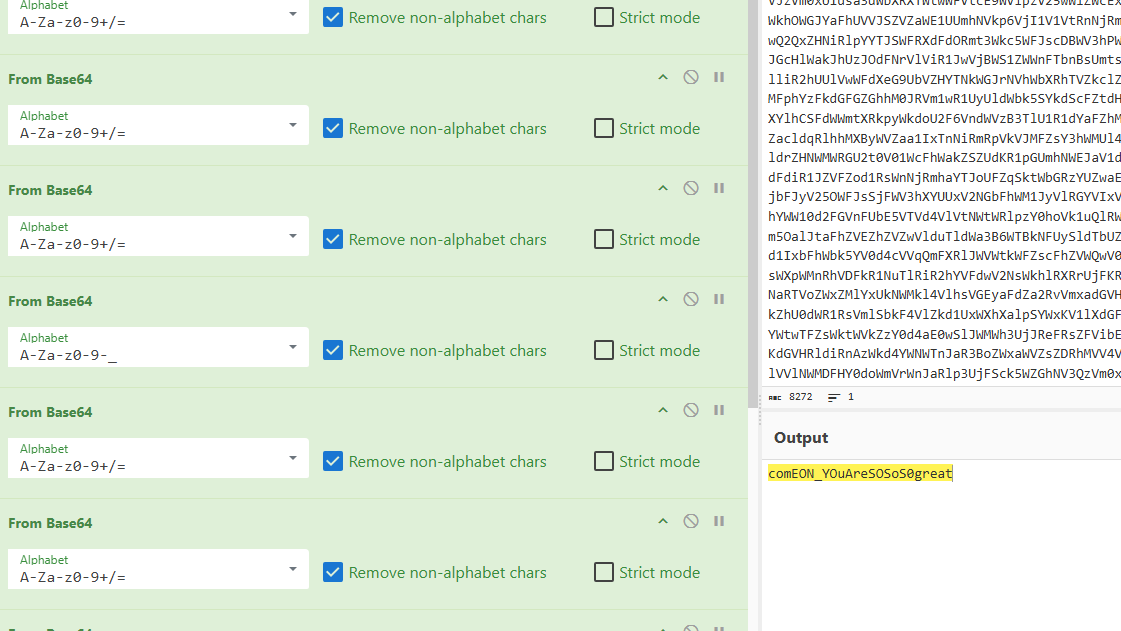

对二维码图片进行分析,可以发现里面藏了很多压缩包,其中一个里有一个flag文档,打开会发现一大串编码后的字符串,根据前面的提示,猜测这里用了base64加密,而且还用了很多次,处理一下可以得到一个密码

还有一个压缩包里有一个mp3文件,而且有密码,用上面得到的密码解密后,得到mp3文件,用audacity打开后发现明显是摩斯电码,解密后即可得到flag

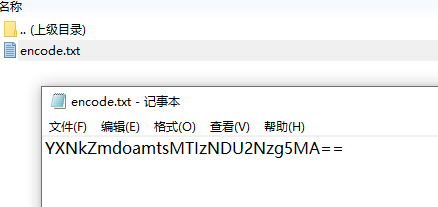

其实另外还有两个压缩包,一个解压后得到encode文档,里面是base64字符串,解码后得到一个压缩包密码(试过这个解不开mp3的压缩包)

而还有一个解压后会得到一个图片和一个加密压缩包,其中压缩包的密码就是上面的密码,但里面的内容就是旁边的图片)

Web

ez_jump

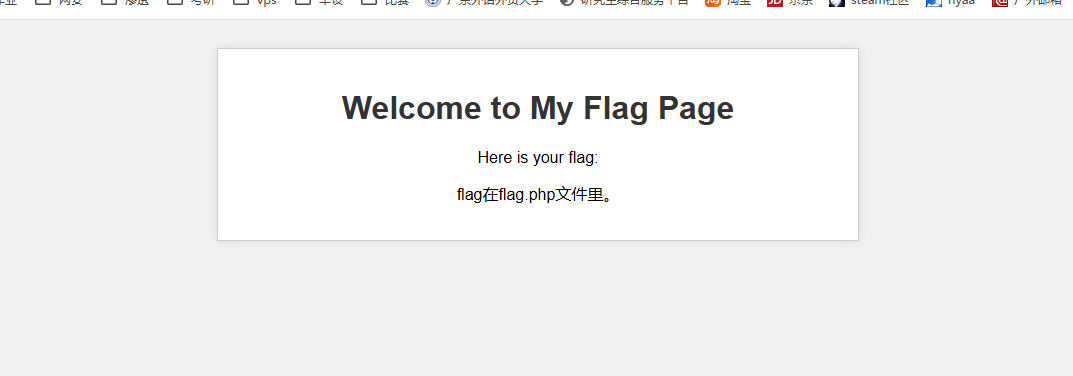

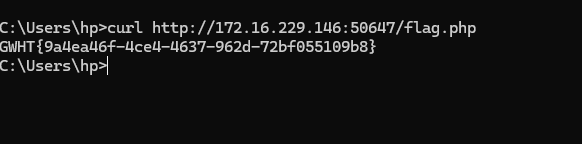

进入容器后,会提示flag在flag.php里,但直接访问会跳转到index.php,猜测是重定向跳转了,用curl直接访问即可得到flag

hd_php

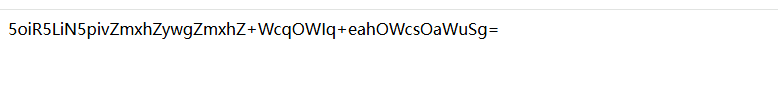

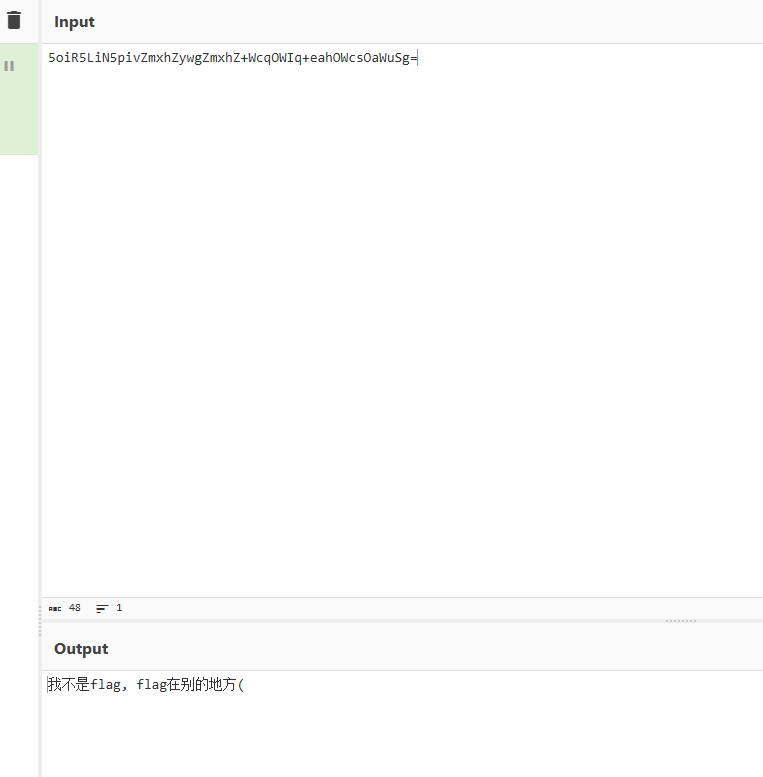

进入容器后,会有一串base64编码后的字符串,解码后得到提示flag不在这里

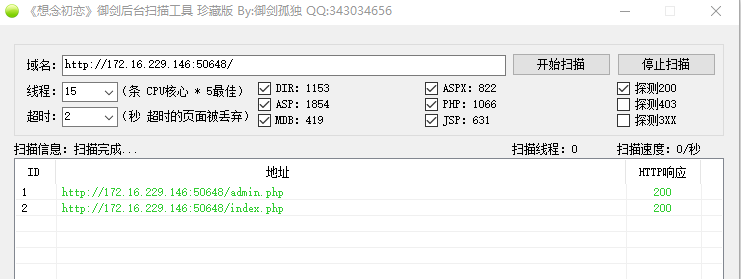

用御剑扫描一下,发现还有一个admin.php页面可以访问,

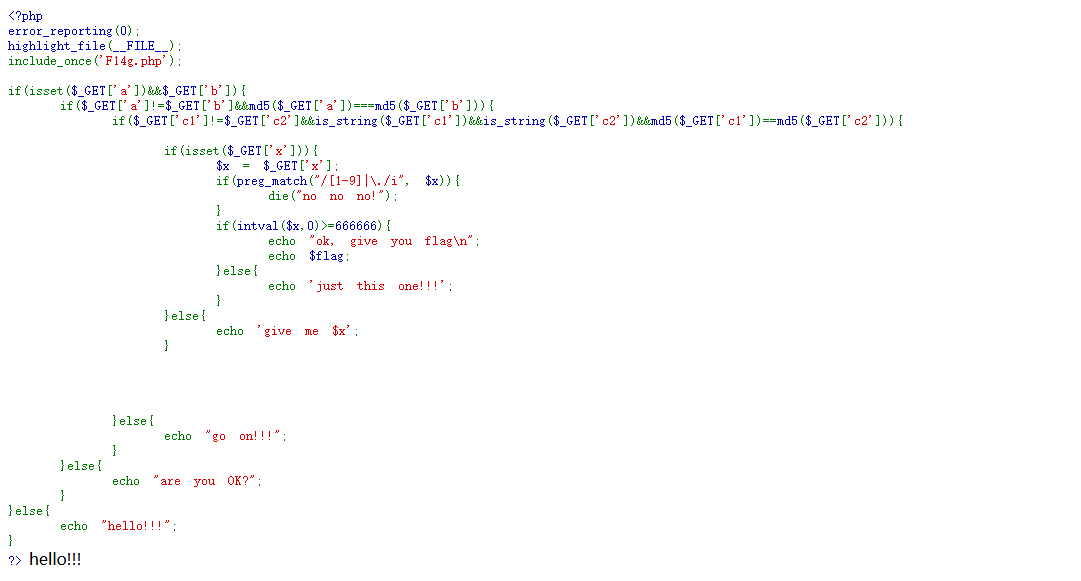

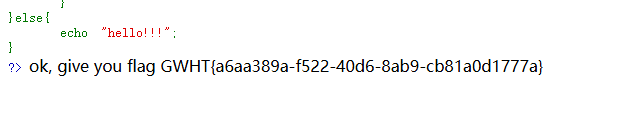

进去后开始解题,首先通过get传入a和b参数并且md5值要相等,三个等号显然是强碰撞,传入数组即可;然后传入c1和c2要保证两个参数是字符串且md5相同,传入两个md5相同的字符串即可;最后是传入x,其中不能传入数字1-9,且x的整数值要大于等于666666,直接传入十六进制值即可,payload如下

admin.php?x=0xFFFFFFFFF&&a[]=1&&b[]=2&&c1=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2&c2=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2

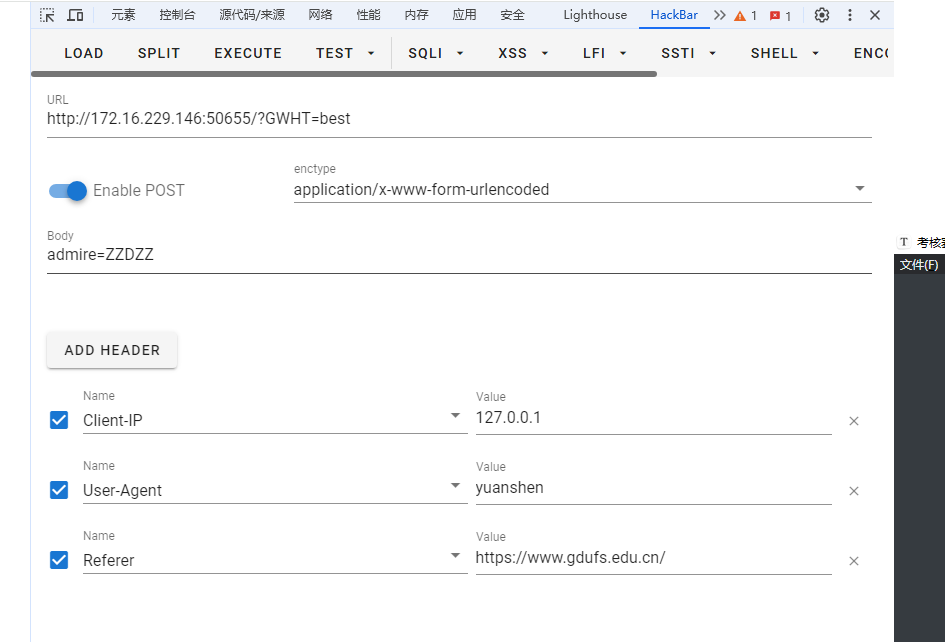

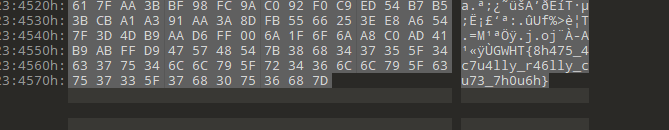

ez_http

进入容器可以看到需要我们通过get方式传入对应的值,就是很标准的考察网页请求头的题目,按需操作即可(Client-IP不能用X-Forwarded-For)